Une nouvelle technique d’attaque DDoS est en train de se répandre, utilisant des failles du protocole memcached : par ce biais Github a été victime de la plus importante attaque DDoS jamais enregistrée, plus forte que les offensives de Mirai. OVH en aurait subi également une, mais les deux serveurs ont tenu le choc.

Attaque DDoS par amplification avec le protocole memcached : derrière ce nom un poil barbare se cache une nouvelle méthode utilisée par les cyber-criminels pour faire tomber des serveurs en les saturant de requête. Il ne s’agit pas d’une attaque de type Mirai, où une foule d’appareils passés sous contrôle des pirates envoient en même temps une requête – c’était le cas de l’offensive qui avait fait tomber DynDNS en 2016, considérée comme l’attaque DDoS la plus importante sur Internet.

Utiliser des serveurs, via une faille de protocole, et non un botnet et des machines zombies

Non, cette méthode consiste à s’appuyer sur plusieurs failles dans un protocole pour forcer des serveurs à envoyer du trafic vers un site cible. Cette technique dite par amplification a déjà été employée pour des attaques DDoS d’ampleur.

Mais cette nouvelle version s’appuie sur les failles au sein de serveurs utilisant Memcached, un système de gestion de mémoire cache largement répandu, qui vise à accélérer les applications web. Memcached écoute à la fois les trafics UDP (non-connectés, sans informations sur l’émetteur d’un flux de données) et TCP (connectés, avec envoi d’informations sur l’émetteur des données), sans besoin de s’authentifier.

« Pour un octet envoyé par l’attaquant, 51 kilo-octets sont envoyés à la cible »

Et comme certaines requêtes envoyées via Memcached retournent une réponse 51 000 fois plus grande que la requête originale, une attaque utilisant les failles de ce protocole peut très vite prendre une ampleur considérable.

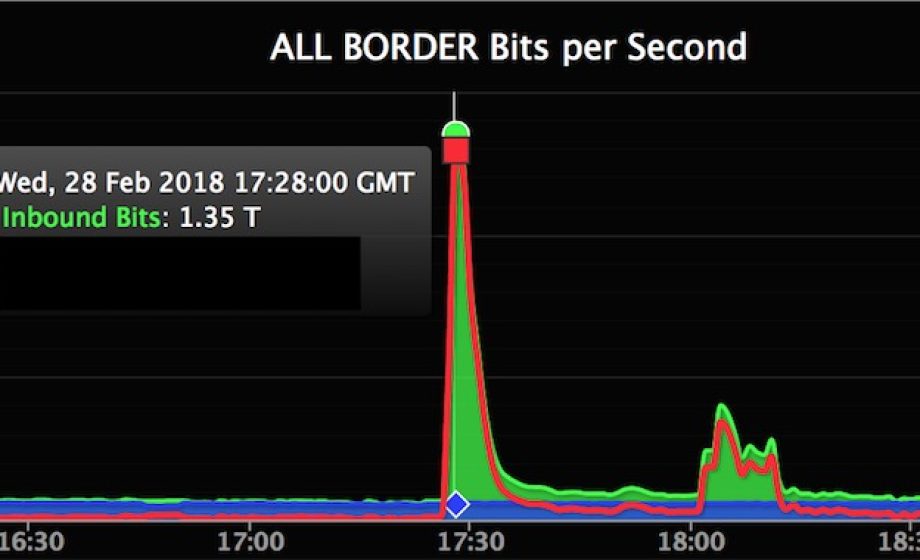

Le 28 février un peu avant 18h, le site Github, principal réseau de programmeurs open source du monde, a été victime d’une attaque DDoS utilisant le protocole Memcached, et ses spécificités : « La vulnérabilité via cette mauvaise configuration est assez unique pour ce type d’attaque, car l’amplification peut atteindre un facteur de 51 000. Autrement dit, pour chaque octet envoyé par l’attaquant, jusqu’à 51 kilo-octets sont envoyés à la cible » a déclaré GitHub.

Un attaque record de 1,3 Tbps

Au plus fort de l’attaque, elle a atteint le record de 1,3 Tbps (Terabyte par seconde), soit deux fois plus que l’attaque de DynDNS. Le plus étonnant est peut-être que Github a résisté à cette violence, en allant se réfugier sur le réseau de diffusion de contenu Akamai, qui a pu encaisser le trafic et minimiser les effets pour Github. La durée de l’attaque a été, au final, assez réduite.

OVH également ciblé par une attaque de même type

Jeudi 1er mars, OVH aurait été victime d’une attaque de même type, d’une ampleur équivalente : Octave Klaba, son PDG, l’a annoncé sur son compte Twitter, en précisant que cette attaque venait de 10 000 sources différentes, réparties dans 1 600 systèmes autonomes, l’essentiel des serveurs venant de Chine. Les serveurs d’OVH ont tenu le coup.

Le fait est que ces faille de memcached sont aujourd’hui la porte d’entrée la plus évidente pour qui veut lancer une attaque de très grande ampleur : mais les pirates doivent se dépêcher de profiter de cette opportunité, car ce protocole peut être sécurisé.

Sécuriser le protocole memcached, et vite !

OVH a d’ailleurs remis à jour son guide à destination des utilisateurs de memcached pour leur indiquer clairement les quelques commandes nécessaires à cette sécurisation.

Car si OVH et Github ont su résister à des attaques de cette ampleur, toutes les cibles potentielles de cyber-criminels n’y parviendront pas sans un protocole convenablement sécurisé. De quoi donner du travail urgent à quelques administrateurs réseau dans les jours qui viennent…