La nouvelle version de MacOS, la 10.13, baptisée High Sierra, vient de sortir, mais des chercheurs en sécurité pointent déjà des fragilités. Les deux plus spectaculaires sont une faille Zero Day dans le système de sécurité anti-malware et une vulnérabilité du Keychain for Mac, ce trousseau d’accès, contenant tous les mots de passe et accès enregistrés par l’utilisateur. Cette dernière permet à une application contenant un code malveillant installée sur la machine de récupérer tranquillement ces informations critiques. Apple travaille à une correction de ces vulnérabilités, mais ne les reconnaît pas formellement – préférant une classique politique de l’autruche… Décryptage.

Disponible depuis le 25 septembre, la nouvelle version de MacOS présente des améliorations notables. Cette version 10.13, nommée « High Sierra », est téléchargeable en mise à jour gratuite, mais elle recèle des vulnérabilités immédiatement identifiées par des experts en cybersécurité. De quoi attendre un peu avant d’effectuer cette mise à jour.

Des failles dans le système de sécurité et dans le trousseaux d’accès

La première découverte est particulièrement problématique, puisqu’elle affecte le système de sécurité de MacOs. Ce système, nommé Secure Kernel Extension Loading, doit empêcher un logiciel malveillant, comme un rookit ou un keylogger, de s’installer sur la machine à l’insu de l’utilisateur. Or, une faille de type Zero Day vulnérabilise cet outil et permet facilement de contourner son action : autant dire que ce système est actuellement quasi inutile…

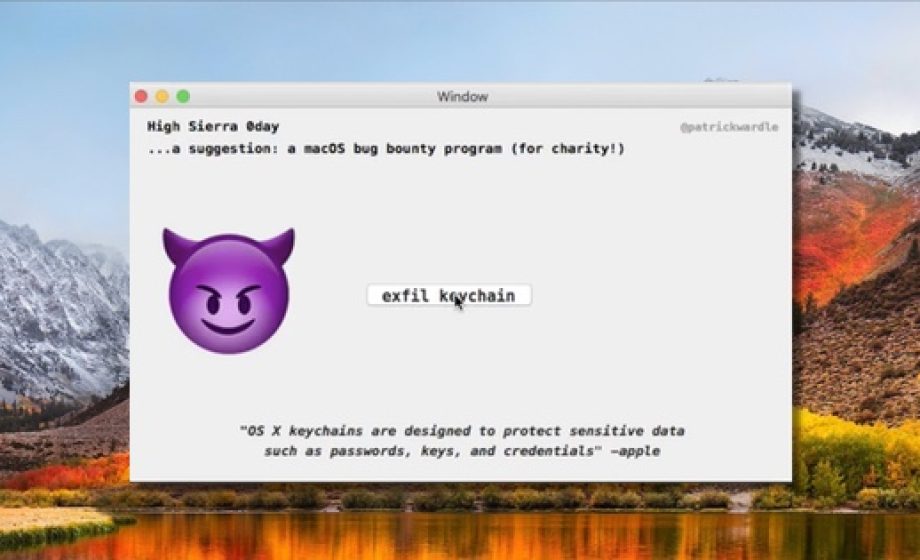

La seconde faille a été découverte par le Patrick Wardle, un chercheur en cybersécurité travaillant pour Synack, début septembre. Il l’a présentée publiquement peu avant la mise en ligne de High Sierra. Elle touche la sécurité des données du trousseau d’accès (Keychain for Mac), une application qui stocke sur la machine les identifiants et les mots de passe pour des applications, des sites web et des serveurs réseau. Une mine d’or pour un hacker malveillant !

La mauvaise foi d’Apple

Wardle, a publié une vidéo de démonstration d’une attaque exploitant cette faille – qui concerne également Sierra, la version précédente de MacOs. Il suffit d’installer une application contenant un code malveillant pour que mots de passe et identifiants soient copiés en quelques secondes, en clair, sur une autre machine.

Une faille d’importance, qu’Apple connait depuis mi-septembre : la firme travaille à un patch, qui devrait être disponible sous peu, mais n’a pas jugé bon de décaler la sortie de High Sierra. Dans un communiqué, Apple s’est voulu rassurant : « MacOS est conçu pour être sécurisé par défaut, et Gatekeeper avertit les utilisateurs lors de l’installation d’applications non signées, comme celle présentée dans cette preuve de concept, et les empêche de lancer l’application sans approbation explicite. Nous encourageons les utilisateurs à télécharger des logiciels uniquement à partir de sources fiables comme le Mac App Store et à accorder une attention particulière aux dialogues de sécurité qu’affiche MacOS ».

Verrouiller le Keychain avec un mot de passe et attendre le patch

Une façon de détourner les yeux du problème, en disant que la faille n’est pas en cause, mais l’utilisateur qui télécharge des applications provenant d’autre chose que du Mac App Store. Seul petit souci, au-delà de l’évidente mauvaise foi de la firme de Cupertino : pour sa démonstration, Wardle a certes utilisé une application non signée par un développeur Apple. Mais il affirme que la faille serait également exploitable avec une application signée : « Je vous voulais simplement montrer à quel point la barre était basse. En fait, n’importe quel type de code malveillant peut réaliser cette attaque. Cela inclut également les applications signées ».

Pas de panique, cependant : dans l’attente du patch d’Apple, le Keychain for Mac peut être sécurisé très simplement : il suffit de verrouiller l’accès aux trousseaux. Une opération qu’il faut faire manuellement, dès que l’on s’identifie sur sa machine (car dans ce cas, le Keychain est, par défaut, déverrouillé). Ou, encore plus efficace, il faut doter son trousseau d’accès d’un mot de passe, qui a pour effet de désactiver le déverrouillage automatique.

Pour le reste, et malgré la communication prétendument rassurante d’Apple, le téléchargement d’High Sierra peut attendre un petit peu…